重要: Freenom 被加蓬共和国的国家数字基础设施和频率管理局(ANINF)收回 .ga 现有注册域名和注册权限

目的: 终止滥用行为,加强加蓬的数字主权,以及负责任地管理数字资源。

时间: 2023年6月7日开始生效[现有域名大部分已被收回]

这项操作将会对在加蓬和国际上的 .ga 域名持有者造成干扰。因此,ANINF 注册处希望向其用户保证,已经采取了所有必要的措施,以便在国家权力机构和该行业国际机构的帮助下保证服务连续性。

此外,该注册处已经开始了几周的认证活动,与注册办公室一起确保切换操作和管理 .ga 区域的服务质量和安全性达到最高的标准。

消息来源:ANiNF

目的: 终止滥用行为,加强加蓬的数字主权,以及负责任地管理数字资源。

时间: 2023年6月7日开始生效[现有域名大部分已被收回]

这项操作将会对在加蓬和国际上的 .ga 域名持有者造成干扰。因此,ANINF 注册处希望向其用户保证,已经采取了所有必要的措施,以便在国家权力机构和该行业国际机构的帮助下保证服务连续性。

此外,该注册处已经开始了几周的认证活动,与注册办公室一起确保切换操作和管理 .ga 区域的服务质量和安全性达到最高的标准。

消息来源:ANiNF

> 各位好。今日可能是 2023 年 6 月 4 日星期日(取决于您所在的时区)。由于众所周知或不为人知的原因(取决于您对历史的了解),部分网络服务可能发生中断或故障(取决于您所在的区域)。我们可能建议各位订户在今天空出一段时间(取决于您的时间安排)暂时离开可能正在使用的计算机/手机(取决于您所使用的设备)与网络,到大自然中感受可能存在的生命与景观之美(取决于您所在区域的天气)。同时,我们建议在可能在现时发生的疫情波峰发展期间(取决于您所在的地方)减少或避免聚集(取决于您的周末安排),并且适当地进行锻炼(取决于您的健康生活/塑形计划)。

> 我们 6 月 5 日见(取决于是否有影响力较大的事件发生)!

> (注:此条内容依然可以作为网络测试项目*,且不应被视为对括号的软广告。同时,本台呼吁大众停止对右括号的歧视,并适当地闭合左括号。

> 祝各位晚安(取决于您的作息时间)。

* 考虑到 misskey.io 被墙 [1],Fediverse 的用户现已可以通过尝试访问此消息在源实例的链接测试您的网络情况。

1. /3902

#today

> 我们 6 月 5 日见(取决于是否有影响力较大的事件发生)!

> (注:此条内容依然可以作为网络测试项目*,且不应被视为对括号的软广告。同时,本台呼吁大众停止对右括号的歧视,并适当地闭合左括号。

> 祝各位晚安(取决于您的作息时间)。

* 考虑到 misskey.io 被墙 [1],Fediverse 的用户现已可以通过尝试访问此消息在源实例的链接测试您的网络情况。

1. /3902

#today

“学习强军”APP邀您一起正确认识“二次元”

https://mp.weixin.qq.com/s/Ph_-5RRZFqC-r6RzIDdgRg

https://mp.weixin.qq.com/s/Ph_-5RRZFqC-r6RzIDdgRg

沉寂两年,让东方的热情再度于齐鲁大地绽放!

已确定的内容:

7月30日 9:30——15:00

即卖会 TouHou Exhibition

“盛会,敬请期待。”

7月30日 16:00——17:30

东方座谈会:雨川沙龙

“同人活动的最初形态。”

7月30日19:00——21:30

魅知幻想歌谣会东方Liveparty

“中日社团一同参演。”

展会活动地点:山东省济南市历下区天地坛街1号贵和购物中心F1 6楼洲际宴会厅

济南鲁能贵和洲际酒店

Live活动地点:山东省济南市历下区历山路134号

Caper Land雀跃之地

“散为飞雨川上来,遥帷却卷清浮埃”

今夏,敬请期待属于山东的东方Project盛会!

开票时间随第二次宣传一同放出。

社团报名通道:499608999

举办时间: 2023年7月29日/7月30日

山东THO官方交流群:856223214

涉及271个型号,数百万块主板,技嘉主板固件被发现内置了后门

固件安全公司 Eclypsium 的研究人员披露,技嘉出售的主板固件含有一个隐藏的机制。每当计算机重启时,固件代码会启动一个更新程序,然后下载和执行另一个软件。其更新工具的实现是不安全的,有可能被劫持安装恶意程序。271 个型号的技嘉主板受到影响,其数量数以百万计。Eclypsium 的研究人员称,技嘉的更新机制没有正确验证就下载代码到用户计算机上,部分情况下甚至是通过 HTTP 而不是 HTTPS 下载的,这容易遭到中间人攻击。技嘉已经表示它计划修复研究人员发现的问题。

https://eclypsium.com/blog/supply-chain-risk-from-gigabyte-app-center-backdoor/

大白话:自动下载这个功能类似华硕BIOS也有,默认是开启的,新装主板后,系统会提示是否安装GCC软件,如果有人把技嘉下载的网址黑了,或者通过没有保护的http下载,放入恶意程序,很容易在不知情的情况自动下载回来运行,影响系统安全。可以进BIOS里,把GCC的自动下载关闭。

受影响主板型号:

https://eclypsium.com/wp-content/uploads/Gigabyte-Affected-Models.pdf

目前的解决办法,在BIOS里设置关闭APP Center的自动下载,也可以在路由器或者防火墙里屏蔽三个网址:

http://mb.download.gigabyte.com/FileList/Swhttp/LiveUpdate4

https://mb.download.gigabyte.com/FileList/Swhttp/LiveUpdate4

https://software-nas/Swhttp/LiveUpdate4

固件安全公司 Eclypsium 的研究人员披露,技嘉出售的主板固件含有一个隐藏的机制。每当计算机重启时,固件代码会启动一个更新程序,然后下载和执行另一个软件。其更新工具的实现是不安全的,有可能被劫持安装恶意程序。271 个型号的技嘉主板受到影响,其数量数以百万计。Eclypsium 的研究人员称,技嘉的更新机制没有正确验证就下载代码到用户计算机上,部分情况下甚至是通过 HTTP 而不是 HTTPS 下载的,这容易遭到中间人攻击。技嘉已经表示它计划修复研究人员发现的问题。

https://eclypsium.com/blog/supply-chain-risk-from-gigabyte-app-center-backdoor/

大白话:自动下载这个功能类似华硕BIOS也有,默认是开启的,新装主板后,系统会提示是否安装GCC软件,如果有人把技嘉下载的网址黑了,或者通过没有保护的http下载,放入恶意程序,很容易在不知情的情况自动下载回来运行,影响系统安全。可以进BIOS里,把GCC的自动下载关闭。

受影响主板型号:

https://eclypsium.com/wp-content/uploads/Gigabyte-Affected-Models.pdf

目前的解决办法,在BIOS里设置关闭APP Center的自动下载,也可以在路由器或者防火墙里屏蔽三个网址:

http://mb.download.gigabyte.com/FileList/Swhttp/LiveUpdate4

https://mb.download.gigabyte.com/FileList/Swhttp/LiveUpdate4

https://software-nas/Swhttp/LiveUpdate4

蓝桥杯网络安全春秋挑战赛 Q&A

摘录几个过于生草的:

- 必须要使用 Windows 系统,MacOS 和 Linux 都靠边站

- 不可以使用 cURL、pip、wget、clone、git 等命令安装环境

摘录几个过于生草的:

- 必须要使用 Windows 系统,MacOS 和 Linux 都靠边站

- 不可以使用 cURL、pip、wget、clone、git 等命令安装环境

虽然感觉小米社区的反馈就是笑话,但还是希望走过路过的可以跟个团扩散一下

【建议加入引导式访问或者屏幕固定】https://web.vip.miui.com/page/info/mio/mio/suggestDetail?postId=39926593

【建议加入引导式访问或者屏幕固定】https://web.vip.miui.com/page/info/mio/mio/suggestDetail?postId=39926593

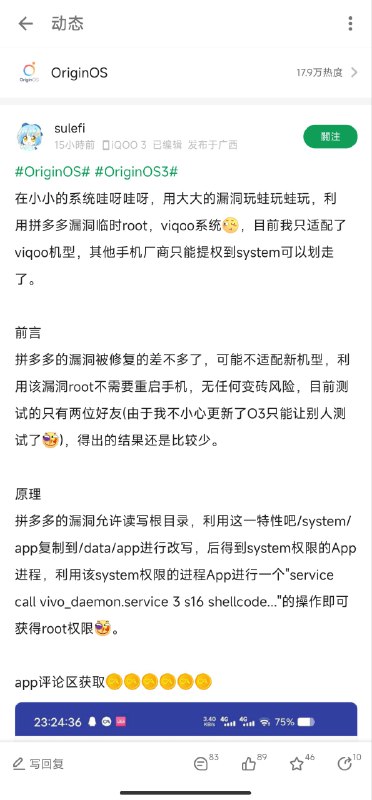

拼多多魔力Root,一键解锁手机潜能!戳【网页链接】或拼多多搜索【11451】即刻开启活动!OriginOS直达系统root权限,其他品类ROM最低可得system权限补贴!更有Magisk加补季,Xposed模块再享折上折!快来体验拼多多,日到就是赚到!

https://t.me/MaiTungTM_Notes/7452

https://t.me/MaiTungTM_Notes/7452

简讯: 阿里云盘调整分享,将于 2023 年 6 月 1 日前失效满足以下三点的公开分享链接(Lv.1 及以上的达人除外)。

公开分享链接的有效期为永久有效;

链接发起的时间在 2023 年 4 月 30 日前;

2023 年 5 月 1 日至 2023 年 5 月 25 日期间,链接没有被访问或转存过。

同时计划在 6 月中旬,对分享的设置有效期功能进行调整,“永久有效”功能将仅面向达人开放。

消息来源: IT之家

公开分享链接的有效期为永久有效;

链接发起的时间在 2023 年 4 月 30 日前;

2023 年 5 月 1 日至 2023 年 5 月 25 日期间,链接没有被访问或转存过。

同时计划在 6 月中旬,对分享的设置有效期功能进行调整,“永久有效”功能将仅面向达人开放。

消息来源: IT之家

重要: Emby 紧急发布 4.7.12 更新,修复黑客攻击漏洞

2023年5月25日 Emby 官方发布自部署服务器安全警告的通知

该通知告知用户从 2023 年 5 月中旬开始,一名黑客设法渗透了用户托管的 Emby Server 服务器,这些服务器可通过公共互联网访问,并且管理用户帐户的配置不安全。结合最近在 beta 通道中修复的“代理标头漏洞”,这使攻击者能够获得对此类系统的管理访问权限。最终,这使得攻击者可以安装自己的自定义插件,从而在 Emby Server 的运行过程中建立后门。

表现状况:

1. 你的Emby服务器在2023年5月25日自行关闭

2. 自2023年5月25日起,Emby服务器无法启动

3. 在Emby服务器日志中遇到某些特定消息,提示检测到可能未经您知情就安装的恶意插件

4. 在Windows事件日志中遇到与以上相同文本的错误条目

注意⚠️: 如果你使用的为第三方破解版可能不会出现以上问题,但并不代表你的服务器是安全状态,仍然需要进行自我排查并尽快安装更新补丁

问题原因: 大量 emby 搭建者会开启本地无需密码登录等不安全设置,但是服务器存在标头漏洞,攻击者可以通过伪造标头来实现无密码登录,再通过插件安装实现后门安装,后门会持续性的转发每次登录的密码/用户名到攻击者的后台

处置建议:

1. 删除名为helper.dll和EmbyHelper.dll的插件.dll文件

2. 将 emmm.spxaebjhxtmddsri.xyz 的主机名添加到服务器机器的/etc/hosts文件中,并设置为指向127.0.0.1 [该域名为入侵者后门链接域名]

3. 修改用户密码和管理员密码,确保没有用户的密码为空并检查服务器是否存在异常链接

4. 禁用外部网络访问,删除programdata/plugins/configurations文件夹下的ReadyState.xml文件和EmbyScripterX.xml文件(如果存在),然后启动Emby服务器

5. 尽快安装 4.7.12 的安全更新

官方通告

2023年5月25日 Emby 官方发布自部署服务器安全警告的通知

该通知告知用户从 2023 年 5 月中旬开始,一名黑客设法渗透了用户托管的 Emby Server 服务器,这些服务器可通过公共互联网访问,并且管理用户帐户的配置不安全。结合最近在 beta 通道中修复的“代理标头漏洞”,这使攻击者能够获得对此类系统的管理访问权限。最终,这使得攻击者可以安装自己的自定义插件,从而在 Emby Server 的运行过程中建立后门。

表现状况:

1. 你的Emby服务器在2023年5月25日自行关闭

2. 自2023年5月25日起,Emby服务器无法启动

3. 在Emby服务器日志中遇到某些特定消息,提示检测到可能未经您知情就安装的恶意插件

4. 在Windows事件日志中遇到与以上相同文本的错误条目

注意⚠️: 如果你使用的为第三方破解版可能不会出现以上问题,但并不代表你的服务器是安全状态,仍然需要进行自我排查并尽快安装更新补丁

问题原因: 大量 emby 搭建者会开启本地无需密码登录等不安全设置,但是服务器存在标头漏洞,攻击者可以通过伪造标头来实现无密码登录,再通过插件安装实现后门安装,后门会持续性的转发每次登录的密码/用户名到攻击者的后台

处置建议:

1. 删除名为helper.dll和EmbyHelper.dll的插件.dll文件

2. 将 emmm.spxaebjhxtmddsri.xyz 的主机名添加到服务器机器的/etc/hosts文件中,并设置为指向127.0.0.1 [该域名为入侵者后门链接域名]

3. 修改用户密码和管理员密码,确保没有用户的密码为空并检查服务器是否存在异常链接

4. 禁用外部网络访问,删除programdata/plugins/configurations文件夹下的ReadyState.xml文件和EmbyScripterX.xml文件(如果存在),然后启动Emby服务器

5. 尽快安装 4.7.12 的安全更新

官方通告